Des hôteliers et leurs clients sont la cible de tentatives de vol d’informations via la plateforme de réservations Booking.com selon une alerte du GNI HR, le Groupement National des Indépendants, syndicat patronal de l’hôtellerie-restauration. Le GNI HR déclare que ces attaques interviennent sur l’extranet de Booking.com. Le syndicat alerte sur la situation depuis une semaine.

Absence de réaction de Booking.com selon le GNI HR

Le GNI indique qu’il a contacté Booking.com immédiatement pour s’assurer que la situation était bien prise en main par le département sécurité de la plateforme. « Aucune confirmation écrite n’est encore parvenue au GNI » écrit le syndicat.

La plateforme cybermalveillance.gouv.fr accompagne le GNI HR pour coordonner la réaction des hôteliers

De même le GNI a informé la DGCCRF et la CNIL. Le GNI leur a signalé ce qu’il considère comme le manque d’accompagnement de Booking.com. « Il y a un manque d’accompagnement dans la détection des réservations frauduleuses et un manque de communication auprès des utilisateurs, c’est-à-dire des consommateurs de leur plateforme, alors qu’il y a une obligation RGPD » écrit le GNI.

Préparer l’enquête à venir en mettant les machines sous séquestre

Le GNI demande aux hôteliers volontaires de mettre sous séquestre les machines potentiellement compromises avant tout nettoyage pour éviter de perdre les traces.

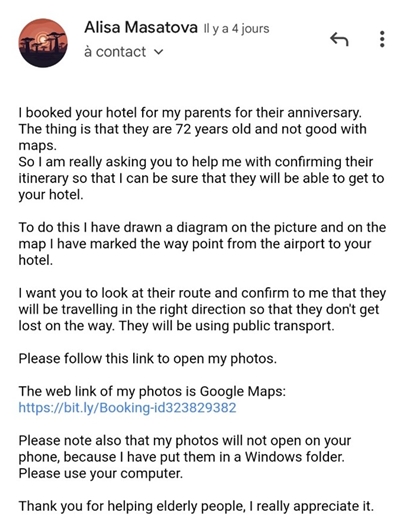

La première attaque est une arnaque venant de faux clients Booking.com

Le GNI explique que ce lien mène à un fichier exécutable contenant un ensemble de virus. Ceux-ci captent les mots de passe enregistrés dans les navigateurs web, les cookies de sessions, communiquent avec le serveur à distance des escrocs, etc. « Il semble que l’objectif soit de prendre notamment la main sur l’extranet Booking.com pour changer le nom nom de l’enseigne, ses coordonnées, chambres et vos tarifs » explique GNI.

Demande d’email direct de l’hôtel pour faire ouvrir une pièce jointe

Pour le GNI, le schéma actuel est simple. Un client arrivant par Booking.com fait une demande d’adresse email direct car l’objectif de l’attaquant est de sortir de l’environnement Booking.com, quel qu’en soit le prétexte. Par la suite, l’attaquant envoie un email incitant l’hôtel à cliquer sur un lien ou ouvrir une pièce-jointe. « Toute demande de client suivant ce schéma doit être considérée comme fortement suspecte » estime le GNI.

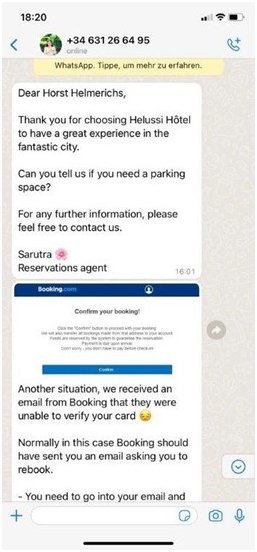

Une seconde attaque reposerait sur le phishing des clients de Booking

Le GNI invite les hôteliers à préserver autant que possible toutes les preuves possibles (copies d’écran…) ; faire un scan de tous les PC par exemple avec Rogue Killer ; changer tous les mots de passe et s’assurer que l’antivirus est à jour tout en sachant que certains antivirus ne détectent pas le fichier malveillant.