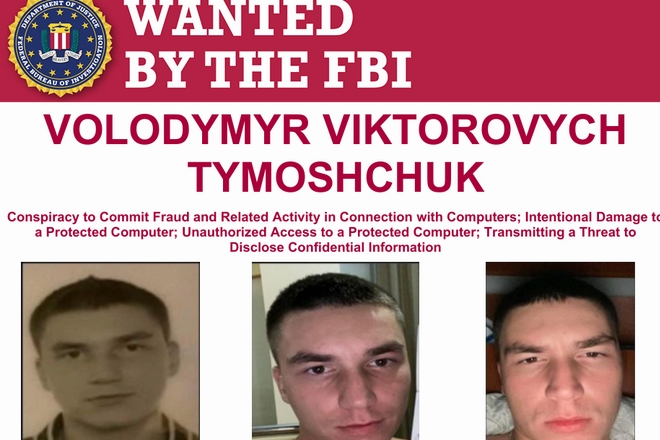

Lors du salon mondial du mobile qui se tient à Barcelone du 2 au 5 mars, Gemalto prendra la parole sur la confiance dans un monde numérique. Il s’agit d’un sacré défi alors que la firme est en pleine affaire de révélation d’un hacking des codes de chiffrement de ses cartes SIM par des services d’espionnage.

Américains et Britanniques

Gemalto a reconnu le 25 février qu’il a probablement été attaqué par deux agences , la NSA (National Security Ageency) américaine et le GCHQ (Government Communications Headquarters) britannique.

Les deux agences ont eu accès en 2010 et 2011 au moyen de décrypter les communications mobiles passant par certaines de ses cartes SIM, via l’obtention des clés de déchiffrement, admet Gemalto.

Rares occasions

La société estime que les dégâts ne peuvent être que limités, car seuls les réseaux reliant ses bureaux ont été percés et cela ne peut pas avoir abouti à un vol massif de clés de chiffrement de ses cartes SIM. L’intrusion est notamment passée par des emails falsifiés embarquant une pièce jointe susceptible de télécharger un malware intrusif. Gemalto assure qu’à partir de 2010, le nouveau dispositif de transfert sécurisé des codes de chiffrement avec les opérateurs mobiles n’a pu laisser que de rares occasions de vol des codes.

Au bout du compte, si un vol a pu être commis, Gemalto entend en limiter l’impact. Les services d’espionnage ne pourraient écouter que les communications sur les réseaux 2G, employant des algorithmes de protection insuffisamment évolués.

Les réseaux 3G et 4G seraient à l’abri, affirme le fournisseur. Enfin, seules les cartes téléphoniques SIM seraient concernées, et absolument pas les autres cartes à puce, dont les cartes bancaires ou les cartes à puce des passeports.

Un réseau qui est un croisement entre une orange et un oignon

Afin de rassurer, Gemalto indique que son réseau informatique est un croisement entre un oignon et une orange. Le réseau possède de multiples couches et segments qui aident à regrouper et à isoler les données. Aucune attaque n’a été détectée en dehors du réseau reliant les employés entre eux et avec l’extérieur.

Aucune brèche n’a été détectée dans la partie de l’infrastructure qui héberge les clés de chiffrement des cartes SIM ou les données des clients, ainsi que les cartes bancaires, les cartes des passeports ou d’identification d’accès à des réseaux d’entreprise.

Top lectures en ce moment

L'IA clé de nos besoins vitaux dans l'eau, l'électricité et le gaz

Marchés de l’eau : l’IA générative arrive dans les réponses aux appels d’offres des collectivités

Saur, spécialiste de la distribution d’eau potable, fait évoluer son processus de réponse aux appels d’offres des collectivités et des industriels en y injectant de l’IA géné…

Stockage de l’électricité : l’IA générative outil d’accélération clé chez Engie

Le stockage de l’électricité est un enjeu stratégique. Engie s’y attelle et mobilise pour cela l’IA générative de type RAG, c'est-à-dire basée sur le traçage des documents source. …

Nouvelle donne dans le gaz naturel : GRDF s’adapte en utilisant l’IA

GRDF, leader de la distribution du gaz naturel en France, affine sa stratégie d’IA. Il s’appuie sur des serveurs internes pour la confidentialité des données de ses clients. GRDF c…

Et vous, qu’en pensez-vous ?

Votre réaction, vos questions ou vos suggestions ? Déposez votre avis ci-dessous.

Je réagis à cet article